今天必将载入全球计算机的发展史,触发于“WannaCrypt”的“永恒之蓝”大规模爆发,再一次为信息安全敲响警钟。

针对Windows系统的该恶意代码全球肆虐,关于它的报道今天已经太多太多,在此仅摘录其中一个:

http://www.lanjingtmt.com/news/detail/24998.shtml

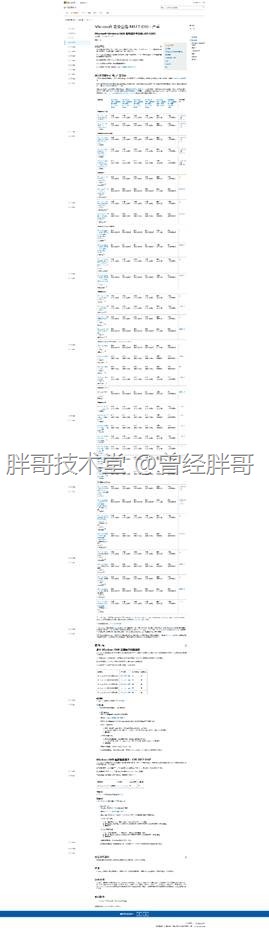

其实微软在3月份都已经提供了更新补丁程序,即针对MS17-010的安全报告补丁,并且很有良心的为Windows XP和Windows Server 2003的用户也提供了更新补丁。

因此,只要大家养成每月更新补丁的习惯,就可以幸免于难了。请参考:

https://technet.microsoft.com/zh-cn/library/security/MS17-010

今天已经接到不下十个的求救电话和微信了,下面系统给出以下具体的免疫方案,对于目前未中招的用户必须应该做的,以便弥补WannaCrypt利用的漏洞:

首先推荐,更新微软针对所运行系统发布的所有的Windows补丁;

次之选择,更新微软针对所运行系统发布的2017年3月安全累计更新;

再次可选,直接安装微软针对所运行系统发布的具体KB补丁:

以下列出了目前主流两版的Windows Server的KB:

Windows Server 2008 R2:KB4012212

Windows Server 2012 R2:KB4012213

以下列出了目前主流Windows桌面操作系统的KB:

Windows 7全系:KB4012212

Windows 8.1全新:KB4012213

以下列出了针对Windows 10不同版本的KB:

1511版:KB4013198

1607版:KB4013429

其它版本:KB4012606

值得高兴的是Windows 10 Creator Update自然免疫,这也是为什么要不断使用新Windows的道理。

在这里多说一句,目前网上很多人说Windows 7比Windows 10好,

请想想Windows 7刚出来的时候都说Windows XP比Windows 7,

那再过10年后,是不是又该说Windows 10比Windows N好了?

无需争论,争论无意,只需思考便是。

具体和下载方式可以参考:

https://support.microsoft.com/zh-cn/help/4013389/title

如果来不及打补丁的用户,可以选择如下两种方案进行暂时避免中招:

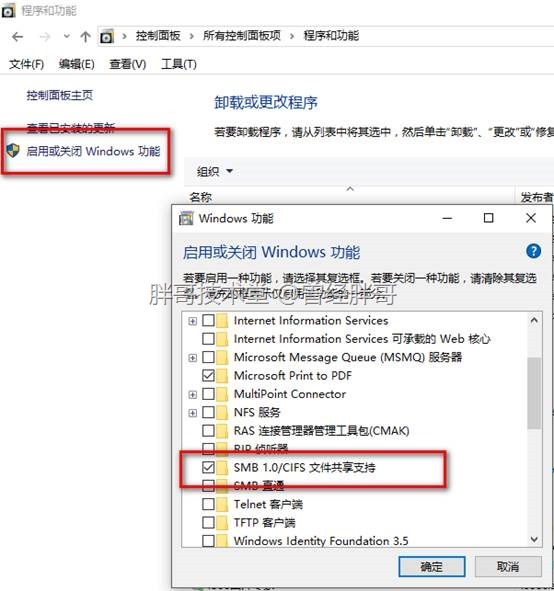

其一:在Windows中禁用SMBv1。

对于桌面操作系统:

1、打开“控制面板”,单击“程序”,然后单击“打开或关闭 Windows 功能”。

2、在“Windows 功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

3、重启系统。

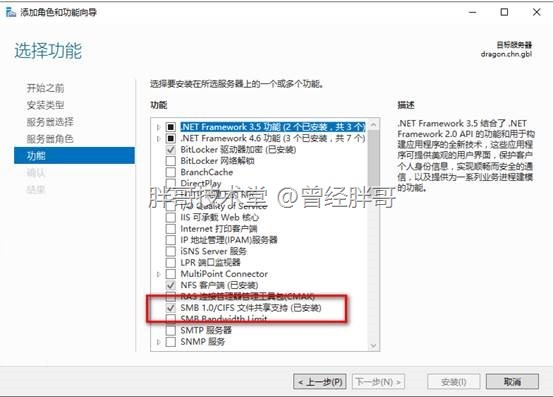

对于服务器操作系统:

1、打开“服务器管理器”,单击“管理”菜单,然后选择“删除角色和功能”。

2、在“功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

3、重启系统。

其二:直接禁用Windows中的Server Service服务即可:

在服务管理器中双击“Server”,打开其“属性”对话框,将其禁用即可。

需要注意的是,该方法会造成诸多与网络相关的功能和服务不可用,包括但不限于:文件共享,网络打印等。

最后,献上微软最有良心的Windows XP和Windows Server 2003系统的补丁下载地址:

Windows Server 2003 SP3 x64:

Windows XP x86:

或其它:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/